Bitcoin e a ascensão dos Cypherpunks

De bitcoin a blockchain a ledgers distribuídos, o espaço de cryptocurrency está evoluindo rapidamente, a ponto de ser difícil ver em qual direção ele está indo.

Mas não estamos sem pistas. Embora muitas das inovações no espaço sejam novas, elas são construídas em décadas de trabalho que levaram a esse ponto. Ao traçar essa história, podemos entender as motivações por trás do movimento que gerou bitcoin e compartilhar sua visão para o futuro.

Antes da década de 1970, a criptografia era praticada principalmente em segredo por agências militares ou de espionagem. Mas isso mudou quando duas publicações o revelaram: a publicação do Data Encryption Standard pelo governo dos EUA e o primeiro trabalho publicamente disponível sobre criptografia de chave pública, ” New Directions in Cryptography “, do Dr. Whitfield Diffie e do Dr. Martin Hellman.

Nos anos 80, o Dr. David Chaum escreveu extensivamente sobre temas como dinheiro digital anônimo e sistemas de reputação sob pseudônimo, que descreveu em seu artigo ” Segurança sem Identificação : Sistemas de Transação para Tornar o Big Brother Obsoleto”.

Nos anos seguintes, essas idéias se fundiram em um movimento.

No final de 1992, Eric Hughes, Timothy C May e John Gilmore fundaram um pequeno grupo que se reunia mensalmente na empresa Cygnus Solutions, de Gilmore, na área da baía de São Francisco. O grupo foi humoristicamente denominado “cypherpunks” como uma derivação de “cipher” e “cyberpunk”.

A lista de discussão dos Cypherpunks foi formada mais ou menos na mesma época, e apenas alguns meses depois, Eric Hughes publicou ” Um Manifesto de Cypherpunk ” .

Ele escreveu:

“A privacidade é necessária para uma sociedade aberta na era eletrônica. Privacidade não é segredo. Um assunto privado é algo que ninguém quer que o mundo inteiro saiba, mas um assunto secreto é algo que ninguém quer que ninguém saiba. é o poder de se revelar seletivamente para o mundo “.

Tudo bem e bem, você pode estar pensando, mas eu não sou um Cypherpunk, não estou fazendo nada errado; Não tenho nada a esconder. Como Bruce Schneier observou, o argumento “nada a esconder” deriva de uma premissa falsa de que a privacidade significa esconder um erro.

Por exemplo, você provavelmente tem cortinas sobre as janelas para que as pessoas não possam ver sua casa. Isso não é porque você está realizando atividades ilegais ou imorais, mas simplesmente porque não deseja se preocupar com o custo potencial de se revelar para o mundo exterior.

Se você está lendo isso, você se beneficiou diretamente dos esforços de Cypherpunks.

Alguns notáveis Cypherpunks e suas conquistas:

-

- Jacob Appelbaum: Desenvolvedor Tor

- Julian Assange: Fundador do WikiLeaks

- Dr. Adam Back: Inventor da Hashcash, co-fundador da Blockstream

- Bram Cohen: criador do BitTorrent

- Hal Finney: Autor principal do PGP 2.0, criador de Reusable Proof of Work

- Tim Hudson: co-autor de SSLeay, o precursor do OpenSSL

- Paul Kocher: co-autor do SSL 3.0

- Moxie Marlinspike: Fundadora da Open Whisper Systems (desenvolvedora da Signal)

- Steven Schear: Criador do conceito do “canário de autorização”

- Bruce Schneier: Autor de segurança bem conhecido

- Zooko Wilcox-O’Hearn: desenvolvedor DigiCash, fundador da Zcash

- Philip Zimmermann: Criador do PGP 1.0

Os anos 90

Esta década viu o surgimento das Criptas, em que o governo dos EUA tentou sufocar a disseminação de uma forte criptografia comercial.

Como o mercado de criptografia era quase inteiramente militar até esse ponto, a tecnologia de criptografia era incluída como item da Categoria XIII na Lista de Munições dos EUA, que tinha regulamentos estritos impedindo sua “exportação”.

Isso limitou o comprimento da chave SSL “compatível com exportação” a 40 bits, que poderia ser quebrado em questão de dias usando um único computador pessoal.

Desafios legais por defensores da liberdade civil e privacidade, a ampla disponibilidade de software de criptografia fora dos EUA e um ataque bem-sucedido de Matt Blaze contra o backdoor proposto pelo governo, o Clipper Chip , levaram o governo a recuar.

Em 1997, o Dr. Adam Back criou o Hashcash , que foi projetado como um mecanismo anti-spam que essencialmente adicionava um custo (tempo e computacional) ao envio de e-mail, tornando o spam antieconômico.

Ele imaginou que Hashcash seria mais fácil para as pessoas usarem do que o digicash de Chaum, já que não havia necessidade de criar uma conta. Hashcash até teve alguma proteção contra “gastos duplos”.

Mais tarde, em 1998, Wei Dai publicou uma proposta de “b-money”, uma forma prática de impor acordos contratuais entre atores anônimos. Ele descreveu dois conceitos interessantes que devem soar familiares. Primeiro, um protocolo no qual cada participante mantém um banco de dados separado de quanto dinheiro pertence ao usuário. Em segundo lugar, uma variante do primeiro sistema em que as contas de quem tem quanto dinheiro são mantidos por um subconjunto dos participantes que são incentivados a permanecer honestos, colocando seu dinheiro na linha.

Bitcoin usa o primeiro conceito, enquanto algumas outras criptomoedas implementaram uma variante do último conceito, que agora chamamos de prova de aposta .

Os anos 2000

É claro que os Cypherpunks já vinham desenvolvendo o trabalho uns dos outros por décadas, experimentando e estabelecendo as estruturas que precisávamos nos anos 90, mas um ponto crucial foi a criação do dinheiro cypherpunk nos anos 2000.

Em 2004, Hal Finney criou uma prova de trabalho reutilizável (RPOW), que se baseou no Hashcash de Back. Os RPOWs eram tokens criptográficos únicos que só podiam ser usados uma vez, da mesma forma que saídas de transações não gastas em bitcoin. No entanto, validação e proteção contra gastos duplicados ainda eram realizadas por um servidor central.

Nick Szabo publicou uma proposta para o “bit gold” em 2005 – um colecionável digital baseado na proposta de RPOW de Finney. No entanto, Szabo não propôs um mecanismo para limitar as unidades totais de ouro de bits, mas imaginou que as unidades seriam avaliadas diferentemente com base na quantidade de trabalho computacional realizado para criá-las.

Finalmente, em 2008, Satoshi Nakamoto, um pseudônimo de um indivíduo ou indivíduos ainda não identificados, publicou o whitepaper bitcoin , citando hashcash e b-money. Na verdade, Satoshi enviou um e-mail diretamente para Wei Dai e mencionou que ele aprendeu sobre b-money com Dr Back.

Satoshi dedicou uma seção do whitepaper bitcoin à privacidade, que diz:

“O modelo bancário tradicional alcança um nível de privacidade limitando o acesso à informação às partes envolvidas e à terceira parte confiável. A necessidade de anunciar todas as transações exclui publicamente este método, mas a privacidade ainda pode ser mantida quebrando o fluxo de informações em outra. lugar: mantendo as chaves públicas anônimas.O público pode ver que alguém está enviando uma quantia para outra pessoa, mas sem informações ligando a transação a ninguém.Isso é semelhante ao nível de informações divulgadas pelas bolsas de valores, onde o tempo e o tamanho negócios individuais, a “fita”, é tornada pública, mas sem dizer quem eram as partes “.

Satoshi Nakamoto desencadeou uma avalanche de progresso com um sistema de trabalho que as pessoas poderiam usar, estender e garfo.

O Bitcoin fortaleceu todo o movimento cypherpunk, permitindo que organizações como o WikiLeaks continuassem operando através de doações de bitcoin, mesmo depois que o sistema financeiro tradicional as eliminou.

A luta pela privacidade

No entanto, como o ecossistema do bitcoin cresceu nos últimos anos, as preocupações com a privacidade parecem ter sido levadas a um segundo plano.

Muitos dos primeiros usuários de bitcoin assumiram que o sistema lhes daria anonimato completo, mas nós aprendemos de outra forma, já que várias agências de aplicação da lei revelaram que são capazes de desnatar os usuários de bitcoin durante as investigações.

O Open Bitcoin Privacy Project recebeu um pouco da folga no que diz respeito a educar os usuários sobre privacidade e recomendar as melhores práticas para os serviços de bitcoin. O grupo está desenvolvendo um modelo de ameaça para ataques à privacidade da carteira bitcoin.

Seu modelo atualmente divide os atacantes em várias categorias:

- Blockchain Observers – vincule diferentes transações à mesma identidade, observando padrões no fluxo de valor.

- Observadores de rede – vincule transações e endereços diferentes juntos, observando a atividade na rede ponto a ponto.

- Adversários físicos – tente encontrar dados em um dispositivo de carteira para violá-los ou realizar análises sobre eles.

- Participantes da Transação – criam transações que os auxiliam no rastreamento e desionização da atividade no blockchain.

- Provedores de carteira eletrônica – podem exigir informações pessoalmente identificáveis dos usuários e, em seguida, observar suas transações.

Jonas Nick, da Blockstream, também fez uma série de pesquisas sobre questões de privacidade para usuários de bitcoin.

Ele tem uma excelente apresentação na qual ele descobre uma série de falhas de privacidade, algumas das quais são devastadoras para clientes SPV bitcoin:

Um dos maiores problemas de privacidade no bitcoin é dos observadores blockchain – porque cada transação na rede é indefinidamente pública, qualquer um no presente e no futuro pode ser um adversário em potencial.

Como resultado, uma das melhores práticas recomendadas mais antigas é nunca reutilizar um endereço de bitcoin.

Satoshi até anotou isso no whitepaper bitcoin:

“Como um firewall adicional, um novo par de chaves deve ser usado para cada transação para evitar que elas sejam vinculadas a um proprietário comum. Alguns links ainda são inevitáveis com transações com várias entradas, que necessariamente revelam que suas entradas eram de propriedade do mesmo proprietário. O risco é que, se o dono de uma chave for revelado, a vinculação poderia revelar outras transações que pertenciam ao mesmo dono. “

Inovações recentes da Cypherpunk

Uma infinidade de sistemas e melhores práticas foram desenvolvidos para aumentar a privacidade dos usuários de bitcoin. O Dr. Pieter Wuille foi o autor do BIP32 , carteiras hierárquicas determinísticas (HD), o que torna muito mais simples para as carteiras bitcoin gerenciar endereços.

Embora a privacidade não tenha sido a principal motivação de Wuille, as carteiras HD tornam mais fácil evitar a reutilização de endereços, pois a tecnologia pode gerar facilmente novos endereços à medida que as transações entram e saem da carteira.

Endereços Elliptic Curve Diffie-Hellman-Merkle (ECDHM) são esquemas de endereço bitcoin que aumentam a privacidade. Endereços ECDHM podem ser compartilhados publicamente e são usados por remetentes e destinatários para derivar secretamente endereços Bitcoin tradicionais que os observadores blockchain não podem prever. O resultado é que os endereços ECDHM podem ser “reutilizados” sem a perda de privacidade que normalmente ocorre a partir da reutilização tradicional de endereços Bitcoin.

Alguns exemplos de esquemas de endereços ECDHM incluem Discursos Discrição de Peter Todd, códigos de pagamento reutilizáveis BIP47 de Justus Ranvier e Intercâmbio de Endereços Fora de Banda BIP75 por Justin Newton e outros.

A mistura de bitcoins é um método mais intensivo de mão-de-obra pelo qual os usuários podem aumentar sua privacidade. O conceito de misturar moedas com outros participantes é semelhante ao conceito de “redes de mistura” inventado pelo Dr. Chaum.

Vários algoritmos de mixagem diferentes foram desenvolvidos:

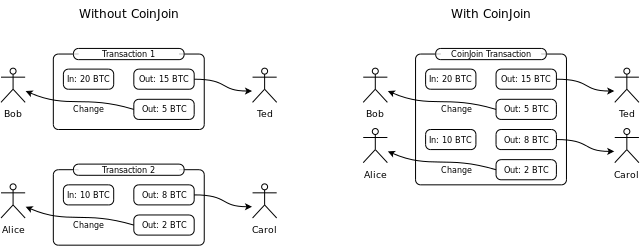

- CoinJoin – A proposta original do co-fundador da Blockstream Gregory Maxwell para misturar moedas, CoinJoin essencialmente permite aos usuários criar uma transação com muitas entradas de várias pessoas e enviar as moedas para muitas outras saídas que pagam para as mesmas pessoas, misturando os valores juntos e tornando difícil dizer quais entradas estão relacionadas a quais saídas.

- JoinMarket – Criada pelo desenvolvedor Chris Belcher, a JoinMarket permite que os detentores de bitcoin permitam que suas moedas sejam misturadas via CoinJoin com moedas de outros usuários em troca de uma taxa. Ele usa um tipo de contrato inteligente para que suas chaves privadas nunca saiam do seu computador, reduzindo assim o risco de perda. Simplificando, o JoinMarket permite que você melhore a privacidade das transações de bitcoin por taxas baixas de forma descentralizada.

- CoinShuffle – Um protocolo de mistura descentralizada desenvolvido por um grupo de pesquisadores da Universidade de Saarland, na Alemanha, CoinShuffle melhora a CoinJoin. Ele não requer um terceiro confiável para montar as transações de mixagem e, portanto, não requer taxas adicionais de mixagem.

- CoinSwap – Outro conceito desenvolvido pela Maxwell, o CoinSwap é substancialmente diferente do CoinJoin, pois usa uma série de quatro transações multissociadas (dois pagamentos de custódia, duas liberações de custódia) para trocar moedas sem confiança entre duas partes. É muito menos eficiente do que o CoinJoin, mas pode oferecer privacidade muito maior, facilitando até mesmo a troca de moedas entre blockchains diferentes.

Enquanto a mixagem é equivalente a “se esconder em uma multidão”, muitas vezes a multidão não é particularmente grande. A mixagem deve ser considerada como fornecendo ofuscação em vez de anonimato completo, porque torna difícil para observadores casuais rastrear o fluxo de fundos, mas os observadores mais sofisticados ainda podem ser capazes de desfigurar as transações de mixagem.

Kristov Atlas (fundador do Open Bitcoin Privacy Project) publicou suas descobertas sobre os pontos fracos em clientes CoinJoin implementados indevidamente em 2014.

Atlas observou que, mesmo com uma ferramenta de análise bastante primitiva, ele conseguiu agrupar 69% dos insumos e 53% dos resultados de uma única transação da CoinJoin.

Há ainda criptomoedas separadas que foram desenvolvidas com a privacidade em mente.

Um exemplo é o Dash, projetado por Evan Duffield e Daniel Diaz, que tem um recurso chamado ” Darksend ” – uma versão melhorada do CoinJoin. As duas principais melhorias são as quantidades de valor usadas e a frequência da mistura.

A mixagem do Dash usa denominações comuns de 0.1DASH, 1DASH, 10DASH E 100DASH para tornar o agrupamento de entradas e saídas muito mais difícil. Em cada sessão de mixagem, os usuários enviam as mesmas denominações de entradas e saídas.

Para maximizar a privacidade oferecida pela mixagem e dificultar os ataques de timing, o Darksend é executado automaticamente em intervalos definidos.

Outra criptomoeda com foco em privacidade não é nem mesmo baseada em bitcoin. O documento oficial do CryptoNote foi lançado em 2014 por Nicolas van Saberhagen, e o conceito foi implementado em várias criptocorrências, como o Monero. As principais inovações são assinaturas de anel criptográficas e chaves únicas únicas.

Assinaturas digitais regulares, como aquelas usadas no bitcoin, envolvem um único par de chaves – uma pública e outra privada. Isso permite que o proprietário de um endereço público prove que é o proprietário assinando um gasto de fundos com a chave privada correspondente.

Assinaturas de anel foram propostas pela primeira vez em 2001 pelo Dr. Adi Shamir e outros, com base no esquema de assinatura do grupo que foi introduzido em 1991 pelo Dr. Chaum e Eugene van Heyst. Assinaturas de anel envolvem um grupo de indivíduos, cada um com sua própria chave privada e pública.

A “declaração” provada por uma assinatura de anel é que o assinante de uma determinada mensagem é um membro do grupo. A principal distinção com os esquemas comuns de assinatura digital é que o signatário precisa de uma única chave secreta, mas um verificador não pode estabelecer a identidade exata do signatário.

Portanto, se você encontrar uma assinatura de anel com as chaves públicas de Alice, Bob e Carol, só poderá reivindicar que um desses indivíduos era o assinante, mas não será capaz de saber exatamente a quem a transação pertence. Ele fornece outro nível de ofuscação que torna mais difícil para os observadores de blockchain rastrear a propriedade dos pagamentos enquanto eles fluem pelo sistema.

Curiosamente, assinaturas em anel foram desenvolvidas especificamente no contexto de denúncias, pois permitem o vazamento anônimo de segredos, enquanto ainda provam que a fonte dos segredos é respeitável (um indivíduo que faz parte de um grupo conhecido).

O CryptoNote também foi projetado para reduzir os riscos associados à reutilização de chaves e ao rastreamento de entrada para saída. Cada endereço para pagamento é uma chave única única, derivada dos dados do remetente e do destinatário. Assim que você usar uma assinatura de toque em sua entrada, ela adicionará mais incerteza sobre qual saída acabou de ser gasta.

Se um observador blockchain tentar desenhar um gráfico com endereços usados, conectando-os através das transações no blockchain, será uma árvore porque nenhum endereço foi usado duas vezes. O número de gráficos possíveis aumenta exponencialmente à medida que você adiciona mais transações ao gráfico, uma vez que cada assinatura em anel produz ambiguidade sobre como o valor fluiu entre os endereços.

Assim, você não pode ter certeza de qual endereço enviou fundos para outro endereço.

Dependendo do tamanho do anel usado para assinatura, a ambiguidade de uma única transação pode variar de “um de dois” para “um de 1.000”. Cada transação aumenta a entropia e cria dificuldades adicionais para um observador de blockchain.

Próximas inovações da Cypherpunk

Embora ainda haja muitas preocupações com a privacidade dos usuários de criptomoeda, o futuro é brilhante, devido ao trabalho contínuo da Cypherpunks.

O próximo passo em frente na privacidade envolverá o uso de provas de conhecimento zero, que foram propostas pela primeira vez em 1985 para ampliar as possíveis aplicações de protocolos criptográficos.

Originalmente proposto pelo Dr. Back em 2013 como “bitcoins com valor homomórfico”, Maxwell tem trabalhado em Transações Confidenciais , que usam provas de intervalo de conhecimento zero para permitir a criação de transações de bitcoin em que os valores são ocultados de todos, exceto os participantes da transação.

Isso é uma grande melhoria por conta própria, mas quando você combina transações confidenciais com o CoinJoin, pode criar um serviço de mixagem que rompa qualquer vínculo entre entradas e saídas de transação.

Quando Maxwell apresentou o Sidechain Elements no meetup do San Francisco Bitcoin Devs, lembro-me dele dizendo “Um dos maiores arrependimentos dos greybeards na IETF é que a Internet não foi construída com criptografia como método padrão de transmissão de dados.”

Maxwell claramente se sente da mesma maneira sobre privacidade em bitcoin e deseja que nós tivéssemos Transações Confidenciais desde o início. Já vimos a Blockstream implementar transações confidenciais dentro da sidechain Liquid, a fim de mascarar as transferências entre as bolsas.

Também vimos recentemente Maxwell conduzir o primeiro pagamento contingente bem – sucedido de zero-conhecimento na rede bitcoin. O ZKCP é um protocolo de transação que permite que um comprador compre informações de um vendedor usando o bitcoin de maneira confiável. As informações compradas só são transferidas se o pagamento for feito, e é garantido que ele será transferido se o pagamento for efetuado. O comprador e o vendedor não precisam confiar uns nos outros ou depender de arbitragem por terceiros.

Eu escrevi sobre Zerocoin há vários anos e observou os desafios técnicos que precisava para superar antes que o sistema poderia ser utilizável. Desde então, os pesquisadores conseguiram tornar as provas muito mais eficientes e resolveram o problema de confiança com a geração inicial dos parâmetros do sistema. Estamos agora à beira de ver a visão de Zerocoin realizada com o lançamento de Zcash , liderado por Wilcox-O’Hearn.

A Zcash oferece total confidencialidade ao pagamento enquanto mantém uma rede descentralizada usando um blockchain público. As transações Zcash ocultam automaticamente o remetente, o destinatário e o valor de todas as transações no blockchain. Somente aqueles com a chave de visualização correta podem ver o conteúdo de uma transação. Como o conteúdo das transações Zcash é criptografado e privado, o sistema usa um novo método criptográfico para verificar os pagamentos.

A Zcash usa uma construção de prova de conhecimento zero chamada zk-SNARK, desenvolvida por sua equipe de criptógrafos experientes.

Em vez de demonstrar publicamente valores de autoridade e transação, os metadados da transação são criptografados e os zk-SNARKs são usados para provar que a transação é válida. Zcash pode muito bem ser o primeiro sistema de pagamento digital que permite anonimato a prova de falhas.

Colocando o punk em cypherpunk

Nas décadas desde que os Cypherpunks partiram em sua busca, a tecnologia de computação avançou ao ponto em que indivíduos e grupos podem se comunicar e interagir uns com os outros de maneira totalmente anônima.

Duas pessoas podem trocar mensagens, realizar negócios e negociar contratos eletrônicos sem nunca saber o nome verdadeiro ou a identidade legal do outro. É natural que os governos tentem retardar ou deter a disseminação dessa tecnologia, citando preocupações com a segurança nacional, o uso da tecnologia por criminosos e medos de desintegração social.

Obama: If govt. can’t crack encryption, then people are walking around “with a Swiss bank account in their pocket.”https://t.co/PkZlq9sOl7

— CNBC Now (@CNBCnow) 11 de março de 2016

Os cypherpunks sabem que devemos defender nossa privacidade se esperamos ter alguma. As pessoas têm defendido sua privacidade há séculos com sussurros, escuridão, envelopes, portas fechadas, apertos de mão secretos e mensageiros.

Antes do século XX, a tecnologia não permitia uma forte privacidade, mas também não permitia vigilância em massa a preços acessíveis.

Nós agora vivemos em um mundo onde a vigilância é esperada, mas a privacidade não é, mesmo que existam tecnologias que aumentem a privacidade. Entramos em uma fase que muitos estão chamando de The Crypto Wars 2.0.

Embora os Cypherpunks tenham saído vitoriosos das primeiras Cripto Wars, não podemos nos dar ao luxo de descansar sobre nossos louros. Zooko experimentou o fracasso dos projetos da Cypherpunk no passado e ele avisa que o fracasso ainda é possível.

Dear fellow Bitcoiners: no, we cannot just rest assured that Bitcoin’s unique value prop outweighs all other considerations.

— zooko (@zooko) 6 de janeiro de 2016

Os cypherpunks acreditam que a privacidade é um direito humano fundamental, incluindo a privacidade dos governos. Eles entendem que o enfraquecimento da segurança de um sistema por qualquer motivo, incluindo o acesso de “autoridades confiáveis”, torna o sistema inseguro para todos que o utilizam.

Cypherpunks escrevem código. Eles sabem que alguém tem que escrever software para defender a privacidade e, assim, eles assumem a tarefa. Eles publicam seu código para que os colegas Cypherpunks possam aprender com ele, atacá-lo e aperfeiçoá-lo.

Seu código é gratuito para qualquer um usar. Os Cypherpunks não se importam se você não aprova o software que eles escrevem. Eles sabem que o software não pode ser destruído e que sistemas amplamente dispersos não podem ser desligados.