Cenários de Centralização de Mineração

No nosso outro artigo “Porque o Bitcoin é diference”, falei sobre como o Bitcoin é descentralizado, ou seja, não tem um único ponto de falha ou ponto de estrangulamento. Uma das coisas que muitos críticos do artigo apontaram foi que a mineração é de alguma forma centralizada e, portanto, meu argumento não foi válido.

Neste artigo, examinarei a centralização da mineração em profundidade, passarei por alguns cenários para entender quais são os riscos, como isso pode funcionar e quais são as implicações para o futuro.

Definindo a centralização de mineração

Centralização de Mineração pode significar duas coisas diferentes:

- Fabricação de equipamentos de mineração estando principalmente nas mãos de uma única empresa.

- Maioria do poder de mineração sendo controlado por uma única empresa

Estes dois são diferentes e quando alguém diz “centralização de mineração”, nem sempre é claro o que eles significam. O resto do artigo está organizado para examinar os riscos e possíveis ataques de cada um. Observe que vamos examinar alguns cenários aqui, de forma alguma exaustivos, mas eles devem fornecer uma boa ideia dos possíveis riscos e atenuações da centralização de mineração.

Centralização de Fabricação

A Bitmain realmente produz a maioria dos equipamentos de mineração double-sha256 (algoritmo hashing de trabalho por trás do BTC, BCH e alguns outros) e a maioria do hash da rede Bitcoin vem dos mineradores fabricados pela Bitmain. Supomos aqui que, embora a Bitmain possa fabricar a maioria dos equipamentos de mineração, eles não necessariamente controlam o equipamento.

Quais são os riscos de um único fabricante produzir a maioria dos equipamentos usados para proteger a rede?

Cenário 1: Backdoor

Neste cenário, assumimos que a Bitmain vende a maioria dos equipamentos que eles fabricam.

O risco aqui é que Bitmain colocou em algum tipo de backdoor para o equipamento de mineração através de algum hardware, firmware ou software oculto. Algumas coisas possíveis que um backdoor poderia fazer:

- Force o equipamento de mineração a apontar para uma mineração de pool controlada por Bitmain, qualquer que seja a moeda escolhida pelo Bitmain.

- Substituir o modelo de bloco para dar recompensas a um endereço controlado por Bitmain.

- Deite fora uma prova de trabalho válida, a menos que o mineiro esteja apontando para um pool controlado por Bitmain.

- Desligue o minerador usando algum sinal predeterminado. (Botão de desligar)

As duas primeiras portas traseiras possíveis seriam realmente óbvias para qualquer um que prestasse o mínimo de atenção. Além disso, eles seriam realmente óbvios para provar até mesmo um pouco de registro. As consequências da descoberta de um backdoor dessa magnitude praticamente destruiriam a reputação da Bitmain como empresa e, além disso, tornariam o alvo de uma ação coletiva no mínimo. Isso seria o equivalente a um ataque kamikaze no Bitcoin, o que poderia prejudicar o Bitcoin no curto prazo, mas destruiria completamente o Bitmain como um fabricante de Bitcoin ASIC.

O terceiro e o quarto podem ser feitos de uma maneira mais sutil, mas ainda seriam suscetíveis à descoberta. Eliminar a prova de trabalho tem o efeito de atrasar os bloqueios e fazer com que o pool que não é Bitmain pareça mais azarado. Usando um interruptor de matar desativa o equipamento. Os efeitos diretos de ambos são realmente prejudiciais para a Bitmain, já que eles têm que lidar com reembolsos de clientes e reclamações sobre o fato de seu minerador não funcionar. Todos os benefícios teriam que ser secundários, como atrair mais pessoas para a piscina. Eles também carregam enormes riscos, pois os concorrentes podem descobrir esses backdoors e utilizá-los para o prejuízo de Bitmain. O risco de descoberta sozinha destrói mais ou menos a reputação que o Bitmain desfruta e os benefícios incertos e distantes.

Observe que essas são coisas que qualquer fabricante de mineração poderia colocar em seus equipamentos. O hardware é muito difícil de auditar e, ao comprar equipamentos de um determinado fabricante, você está, de certo modo, confiando neles para não traí-lo.

Nos 4 a 5 anos de existência, o Bitmain não recorreu a essas táticas, e não há razão para pensar que sim. Esses backdoors envolvem muito planejamento, uma alta chance de descoberta e / ou falha e uma baixa chance de recompensa.

Cenário 2: Defeito do fabricante

Este cenário assume que tudo o resto é igual ao cenário 1, mas o equipamento tem algum defeito fatal. Talvez o equipamento pegue fogo acima de uma certa temperatura. Talvez o equipamento calcule o timestamp errado.

A pior possibilidade aqui é que o equipamento crie blocos inválidos e que seja facilmente visto pelo resto da rede. Mais uma vez, isso só prejudica o fabricante, pois são eles que precisam lidar com a raiva de seus clientes.

Cenário 3: Restrição de preço / Compra / Atraso no envio

Nesse cenário, o fabricante do equipamento usa sua posição dominante para adicionar custos adicionais aos compradores do equipamento. Os custos podem estar cobrando mais pelo equipamento, forçando o uso de certos métodos de pagamento, atrasando o envio, talvez até restrições sobre como o equipamento pode ser usado.

Todas essas táticas se tornam intoleráveis sob competição, já que os custos totais do equipamento não podem ultrapassar o da concorrência sem prejudicar as vendas e, portanto, devem ser usados de forma criteriosa, se for o caso. A receita adicional resultante dessa atuação é compensada por danos à reputação de longo prazo.

Centralização do Poder de Hash

A fabricação real de equipamentos pode levar a alguns resultados ruins, mas o cenário mais perigoso é aquele em que há uma concentração de poder hash. Especificamente, uma empresa pode controlar mais da metade do hash da rede.

Estes podem ainda ser subdivididos em duas categorias diferentes:

- Uma empresa controla pools totalizando> 50% do hash de rede

- Uma empresa controla máquinas que totalizam> 50% do poder hash da rede

Os possíveis ataques são semelhantes, mas a forma como os ataques podem ser frustrados é um pouco diferente. Se uma única entidade controla um grupo de pools, os indivíduos que participam do pool podem simplesmente mudar para um pool diferente para impedir o ataque. Se uma entidade única controla um monte de máquinas, isso não é mais uma opção. Tenha isso em mente enquanto analisamos as possíveis maneiras pelas quais uma entidade hash de poder majoritária pode atacar a rede.

Cenário 4: Maioria em um blochchain

Uma coisa óbvia que o poder hash da maioria pode fazer é simplesmente rejeitar os bloqueios de todos os outros, em essência, recebendo cada bloco de recompensa por eles mesmos. Eles também podem negar as transações de que não gostam e, possivelmente, também tentar duplicar os gastos.

Este não é um ataque tão fácil quanto parece, apenas a partir da matemática, se a maioria não é muito mais do que 50%.

Para ilustrar o porquê, imagine que um fabricante hipotético chamado Mitbain controla 60% do poder de hash e decide executar o ataque de rejeição de bloco. A probabilidade de o resto da rede encontrar um determinado bloco é de 40%. Está claro que, como a minoria ainda tem alguma taxa de hash, em algum momento, a Mitbain ficará atrasada em um bloco para o restante da rede.

Para ultrapassar o lead, a Mitbain precisará encontrar mais 2 blocos do que o resto da rede. Isso não é tão simples quanto parece. Dado tempo suficiente com a maioria da taxa de hash da rede, a ultrapassagem é inevitável, mas isso não acontece necessariamente muito rapidamente.

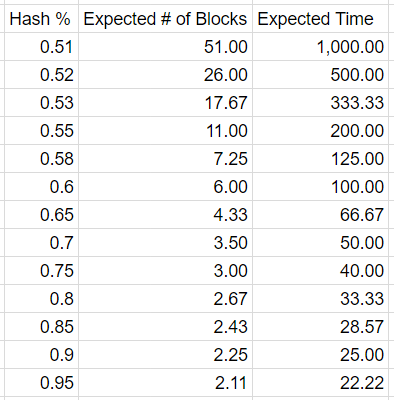

A matemática é um pouco envolvida, mas o número de blocos esperados até que a Mitbain ultrapasse o resto da rede é realmente muito alto. Com 60% da potência hash da rede, o número esperado de blocos até que a Mitbain ultrapasse a rede é, na verdade, 6 blocos! Observe que isso ocorre com 60% do hash, portanto, não são 60 minutos para esses 6 blocos, mas para 100 minutos.

Não apenas isso, mas na melhor das hipóteses para o invasor, toda a rede invalidará os cinco bloqueios anteriores para os seis novos blocos do invasor. Cada transação que aconteceu nos 5 blocos anteriores seria invalidada como se nunca tivessem ocorrido e as transações nos 6 novos blocos vistas como canônicas. Isso é o que chamamos de reorganização de bloco ou reorg, e é como um ataque de gasto duplo pode ser realizado no Bitcoin. É claro que o invasor pode ser “legal” e incluir mais ou menos as mesmas transações que os blocos originais que está ultrapassando, mas não há garantia.

Nenhum comerciante ou troca racional aceitaria menos de 30 confirmações em um cenário como esse (pelo menos sem algum conhecimento sobre o que está acontecendo).

O gráfico acima mostra quantos blocos você pode esperar para reorganizar toda vez que o resto da rede encontrar um bloco. Você pode ver que até mesmo ter algo como 70% da taxa de hash da rede torna a execução desse ataque muito longa e prolongada. Se depois de gastar bastante hash para encontrar 6 blocos, Mitbain ainda está por trás de 2-3 blocos, Mitbain realmente quer continuar?

Além disso, uma grande reorganização sinaliza para o resto da rede que algo nefasto está acontecendo e nós provavelmente veremos esses novos blocos com suspeita. É inteiramente possível que operadores de nó completos na rede simplesmente invalidem esses blocos (isso é possível através do comando invalidateblock) e felizmente vejam a outra cadeia feita pelo resto da rede como canônica, e nesse caso, Mitbain teria desperdiçado um enorme quantidade de hash power, anunciou suas más intenções e tem um fork que muitos nós não reconhecem em todos os seus problemas. Este seria um garfo difícil sem qualquer proteção de replay e a comunidade decidiria qual vale mais.

Além disso, durante o ataque, há grandes reorgs toda vez que um minerador não-Mitbain encontra um bloqueio, o que torna os pagamentos extremamente arriscados. Essencialmente, sem algo como 80% da rede, esse ataque torna o Bitcoin praticamente inutilizável durante o ataque.

Se, ao invés disso, a Mitbain simplesmente extraísse normalmente na rede, as recompensas de mineração seriam essencialmente as mesmas sem despertar qualquer suspeita ou incorrer em qualquer dano à reputação. O duplo gasto, taxa de sniping e valor de negação da transação teriam que compensar o risco de falha, incluindo perda de recompensas de mineração, perda de reputação e danos ao próprio Bitcoin.

Para simplificar, esse ataque realmente não faz muito sentido do ponto de vista econômico, porque simplesmente não há vantagens suficientes para o invasor. Além disso, mesmo que seja bem sucedido, o Bitcoin ainda sobreviveria! Não há garantia de que a degradação temporária da rede seja suficiente para fazer todos os proprietários de Bitcoin venderem.

Cenário 5: Desativando o Hash Power

No entanto, o hash da maioria não precisa atacar a rede para ter influência. A maioria pode simplesmente se recusar a minerar e fornecer a segurança proporcional para a rede. Por exemplo, a maioria, digamos, 80% do poder de hash, pode se recusar a usar o sistema como uma maneira de adicionar pressão política a um determinado recurso. Isso seria semelhante a uma greve de fome.

Este cenário causaria algumas dificuldades na rede. Blocos de 10 minutos seriam agora blocos de 50 minutos. O mempool provavelmente encheria rapidamente e as transações seriam especialmente lentas. Isso pode, por sua vez, levar a taxas mais altas.

Este cenário é muito mais caro para os atacantes, no entanto. Eles estão desistindo de 1437 BTC / dia ou cerca de US $ 10 milhões / dia em receita pelas taxas de câmbio atuais. Mesmo se o equipamento fosse utilizado em outra rede, sua lucratividade e custo de oportunidade sofreriam um pouco.

Além disso, os tempos de confirmação da rede Bitcoin se recuperariam em questão de semanas, enquanto a receita perdida nunca voltará para os possíveis grevistas da fome.

O que o hash da maioria não pode fazer

Talvez seja útil aqui recapitular o que a maioria do poder de hashing não pode fazer.

Primeiro, a maioria não pode pegar moedas que você já possui longe de você. Todas as suas moedas são suas e o pior que um invasor pode fazer é duplicar as transações de entrada ou negar que as transações de saída sejam feitas por algum tempo. Isso é normal e esperado, como vimos, para transações que não tiveram uma taxa alta o suficiente em dezembro.

Segundo, a maioria não pode mudar as regras do Bitcoin. De certo modo, eles podem criar novas regras de consenso, mas isso seria uma bifurcação difícil, que exige que todos atualizem. Eles são livres para tentar convencer o resto da rede de que suas regras são melhores, mas, como indivíduos soberanos, os usuários do Bitcoin não têm obrigação de seguir tais regras. O poder de quem seguir é inteiramente do proprietário do nó.

Terceiro, a maioria não pode machucá-lo sem se machucar em algum grau. Tal atacante pode degradar a rede, mas não sem incorrer em muito custo de oportunidade. Eles podem tentar gastar duas vezes, mas não sem risco significativo de ficarem na lista negra por muitos nós.

Bitmain

Pelo menos do ponto de vista industrial, os riscos estão sendo reduzidos continuamente. Por mais que as pessoas odeiem o Bitmain, não vamos esquecer o que os fabricantes já existiam antes deles. A Butterfly Labs, a CoinTerra e a KnC Mining são apenas alguns dos nomes neste espaço e tiveram alguns problemas sérios em preencher as pré-encomendas.

Bitmain trouxe um profissionalismo para a indústria de mineração que simplesmente não estava lá antes. Eles estavam vendendo mineradores totalmente montados e prontos para uso em conferências em 2014, onde essas outras empresas estavam atrasando a entrega de pré-encomendas de meses, às vezes anos, antes. A competência que a Bitmain trouxe para a indústria de mineração é por que esses outros jogadores estão falidos.

Dito isso, não há razão para acreditar que o domínio de mercado da Bitmain seja permanente.

Um dos muitos novos participantes no jogo de mineração Bitcoin

Primeiro, há muita concorrência chegando. Não há menos de 4 startups que eu conheço que estão entrando no espaço de mineração tentando destronar Bitmain. Existem também grandes empresas como Samsung, Intel e Nvidia, que estão procurando entrar neste setor muito lucrativo.

Em segundo lugar, diferentemente do próprio Bitcoin, não há um forte efeito de rede na fabricação de equipamentos de mineração. As pessoas que olham para o meu podem se importar um pouco com quem as máquinas são fabricadas, mas a maioria se preocupa muito mais com quanto dinheiro elas podem fazer. Em outras palavras, ter comprado mineiros da Bitmain no passado não os impede de comprar mais de seus produtos. Se alguma coisa, muitas pessoas olhando para o meu vão pagar mais para obter produtos não-Bitmain.

Terceiro, a Bitmain é uma empresa muito grande neste momento. Eles estão trabalhando em ASICs de aprendizado de máquina, altcoin ASICs, comprando empresas e financiando vários projetos diferentes. Grandes empresas geralmente são menos ágeis do que suas contrapartes menores e o tempo pode expor quaisquer falhas que uma empresa tão grande possa ter.

Isso não quer dizer que a Bitmain irá simplesmente desistir de sua grande fatia desta indústria muito lucrativa, mas certamente há muito espaço para competição. Se você acredita no mercado livre como eu, é fácil ver que qualquer desequilíbrio se igualará a longo prazo. Neste momento há um desequilíbrio de fabricação. A centralização da manufatura de mineração é um problema de curto prazo.

Conclusão

A centralização de mineiros tem sido um homem de boogie para pessoas na comunidade de Bitcoins há muito tempo. O que é pior, muitas pessoas continuam acreditando que a maioria pode “controlar a rede”. As propriedades emergentes da descentralização ajudam um pouco aqui e o Bitcoin está muito mais protegido contra esse controle centralizado do que muitos acreditam.

Além disso, a centralização da mineração não está estruturada de forma a durar muito tempo. A mineração é um jogo de commodities e esses tendem a baixar de preço com o passar do tempo. Obviamente, a Bitmain tentará muito proteger a participação de mercado que possuem, mas tais tentativas sem produzir o melhor produto tendem a ser caras e de curta duração.

A mineração não é um ponto único de falha e o Bitcoin sobreviverá.

Crédito: Jimmy Song

1NhS3wAQ3tWA19YvxqzZ1jp1i4eQj9Tbbf

1NhS3wAQ3tWA19YvxqzZ1jp1i4eQj9Tbbf

Muito bom esse artigo.

Realmente analisando todos os cenários propostos quem mais se prejudicaria seria a “Mitbain” kkk. Mas acho que em relação ao nome da empresa pode ser que esses caras nem estariam preocupados se por um acaso surgisse a ideia de prejudicar o btc, como exemplo a Mt. Gox que não se importou nem um pouco com o nome. Neste caso seria diferente pois no caso da Bitmain eles causariam um crash mas também perderiam muita grana…